InTrust

Entdecken Sie unsere Software zur Ereignisprotokollverwaltung. Die wertvollste Ressource Ihres Unternehmens sind Ihre Daten und die Benutzer, die darauf zugreifen können. Jedoch hängt die Sicherheit Ihres Unternehmens direkt von der Sicherheit Ihrer Workstations ab. Das Erfassen, Speichern und Analysieren sämtlicher Daten aus Benutzer- und privilegierten Konten erfordert in der Regel große Mengen an Speicherkapazität, zeitaufwändige Prozesse zur Erfassung von Ereignisdaten sowie internes Know-how rund um die erfassten Ereignisprotokolldaten. Hier kommen wir ins Spiel.

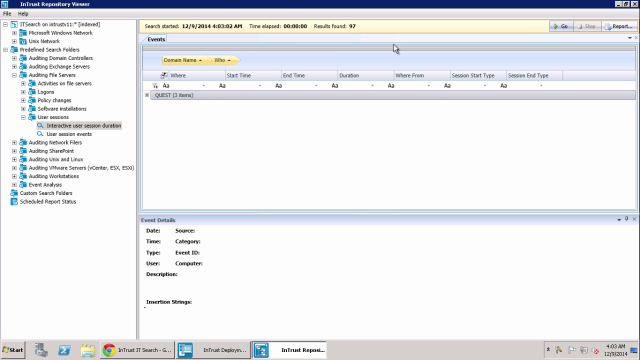

Quest InTrust ist eine intelligente, skalierbare Software für die Verwaltung von Ereignisprotokollen, mit der Sie sämtliche Aktivitäten von Administratoren und auf Benutzer-Workstations überwachen können – von der Anmeldung bis hin zur Abmeldung. Reduzieren Sie die Speicherkosten durch eine Datenkomprimierung im Verhältnis von 20:1 und speichern Sie die von Windows- oder UNIX-/Linux-Servern, Datenbanken, Anwendungen und Netzwerkgeräten stammenden Ereignisprotokolle mehrerer Jahre. Die Protokollüberwachung und Warnmeldungen in Echtzeit von InTrust ermöglichen es Ihnen, mit automatischen Reaktionen auf verdächtige Aktivitäten Bedrohungen sofort entgegenzuwirken. 07:08

07:08

20:1

Datenkomprimierung

60.000

Ereignisse pro Sekunde

Um 60 %

geringere Speicherkosten

Wie viele Daten senden Sie an SIEM?

Zusätzliche Funktionen

Protokollüberwachung von Benutzer-Workstations

Schützen Sie Ihre Workstations vor modernen Cyberangriffen wie Pass-the-Hash-Angriffen, Phishing oder Ransomware, indem Sie die Aktivitäten von Benutzern und Administratoren von der An- bis hin zur Abmeldung überwachen. Erfassen und speichern Sie alle wichtigen Einzelheiten zum Benutzerzugriff, beispielsweise die Person, die eine Aktion ausgeführt hat, worum es bei der Aktion ging, auf welchem Server die Aktion stattgefunden hat und von welcher Workstation sie ausgegangen ist.

Überragende Skalierbarkeit

Ein InTrust Server mit 10.000 oder mehr Agenten, die gleichzeitig Ereignisprotokolle schreiben, kann bis zu 60.000 Ereignisse pro Sekunde verarbeiten. Das verhilft Ihnen zu mehr Effizienz, Skalierbarkeit und erheblichen Einsparungen in puncto Hardwarekosten. Große Unternehmen, die mehr Volumen benötigen, können einfach einen weiteren InTrust-Server hinzufügen und die Workloads aufteilen. Die Skalierbarkeit ist quasi unbegrenzt.

Bessere Einblicke mit IT Security Search

Nutzen Sie die wertvollen Erkenntnisse all Ihrer Sicherheits- und Compliance-Lösungen von Quest an einem Ort. Mit IT Security Search können Sie Daten von InTrust, Change Auditor, Enterprise Reporter, Recovery Manager for AD und Active Roles in einer Google-ähnlichen IT-Suchmaschine zur schnelleren Reaktion auf Sicherheitsvorfälle und forensische Analysen korrelieren. Analysieren Sie einfach Benutzerberechtigungen und -aktivitäten, Ereignistrends, verdächtige Muster und vieles mehr mithilfe aussagekräftiger Darstellungen und Ereigniszeitleisten.

Automatisierte Best-Practice-Berichterstellung

Wandeln Sie Untersuchungen einfach in verschiedene Berichtformate wie HTML, XML, PDF, CSV oder TXT sowie Microsoft Word, Visio und Excel um. Sie können Berichte planen und die Verteilung an die Teams automatisieren oder aus einer großen Bibliothek vordefinierte Best-Practice-Berichte auswählen, die sich auf Know-how im Bereich Ereignisprotokolle stützen. Mit Workflows zum Importieren und Konsolidieren von Daten können Sie sogar eine Teilmenge der Daten automatisch zur umfassenderen Analyse an SQL Server weiterleiten.

Manipulationssichere Protokolle

Schützen Sie Daten aus Ereignisprotokollen vor Manipulationen oder Löschung, indem Sie auf jedem Remote-Server, auf dem Protokolle nach der Erstellung dedupliziert werden können, einen gecachten Speicherort erstellen.

Technische Daten

- x64

Standardmäßig werden folgende Komponenten installiert: InTrust Deployment Manager, InTrust Server und InTrust Repository Viewer. Falls Sie nur einzelne Komponenten zur Installation auswählen möchten, finden Sie die Anforderungen der betreffenden Komponenten im Dokument mit den InTrust Systemanforderungen. Es ist im Produktdownload integriert. Bei Installation der Standardauswahl gelten folgende Anforderungen:

Architektur- Betriebssystem

- Microsoft Windows Server 2019

- Microsoft Windows Server 2016

- Microsoft Windows Server 2012 R2

- Microsoft Windows Server 2012

- Prozessor

Es sind mindestens vier Kerne erforderlich (beispielsweise für eine Evaluierung).

Beim Einsatz in der Produktion empfehlen wir mindestens acht Kerne.

- Arbeitsspeicher

Es sind mindestens 4 GB erforderlich (beispielsweise für eine Evaluierung).

Beim Einsatz in der Produktion empfehlen wir mindestens 8 GB.*

- Zusätzliche Software und Services

- Microsoft .NET Framework 4.6.2 oder höher mit den neuesten Aktualisierungen

- Microsoft SQL Server Native Client 11.0.6538.0 oder höher (Redistributable Package mit Version 11.0.6538.0 des Clients im InTrust Paket enthalten). Wichtig: Sie müssen die erforderliche Version des Clients vor InTrust installieren.

- In virtualisierten Umgebungen

Stellen Sie sicher, dass die oben genannten Prozessor- und Arbeitsspeicheranforderungen erfüllt sind, wenn Sie InTrust auf einer virtuellen Maschine bereitstellen. Wichtig hierbei ist außerdem, den Host der virtuellen Maschine nicht zu überlasten.

- Konfigurationsdatenbank:

- Microsoft SQL Server 2019

- Microsoft SQL Server 2017

- Microsoft SQL Server 2016

- Microsoft SQL Server 2014

- Microsoft SQL Server 2012